Resumen – Esto le ofrece la nube y WiFi

La nube (conocida también como cloud computing) describe la facilitación de la infraestructura TI como una memoria de almacenamiento o un software a través de Internet. Para los usuarios, esto significa que no se requiere tener un servidor propio para las soluciones de nube ni tampoco se tiene que instalar un software. Según las necesidades hay diferentes tipos de modelos de nube que difieren con respecto al rendimiento y la seguridad de los datos. Estos tipos de modelos se encuentran en esta página.

La mayor ventaja de la nube es su flexibilidad ya que permite adaptar los servicios a voluntad. Además es posible acceder a los datos en la nube desde cualquier lugar y con cualquier dispositivo móvil apto para Internet. De este modo, el acceso a la nube es muy flexible porque gracias a WiFi existe una tecnología cómoda para la transferencia inalámbrica de datos. Sin embargo, es necesario tener en cuenta algunas cosas relacionadas con el cifrado de los datos y la seguridad de las redes WiFi.

Este whitepaper describe los estándares importantes y la información relacionada con la seguridad.

¿Qué es una nube?

Hoy en día encontramos el concepto "Nube" por todos lados y por esta razón da la impresión de ser nuevo. Sin embargo, en la tecnología de la información ya se usaba al principio de los años noventa como símbolo de redes computarizadas cuya estructura física o el modo de funcionamiento real no poseen un significado importante para el usuario, pero que aparecen como un ordenador único.

La mayor ventaja en comparación con el ordenador clásico ubicado sobre o debajo de su escritorio es que un ordenador nube evoluciona flexiblemente con sus tareas; la memoria de almacenamiento, la memoria de trabajo y los procesadores pueden ampliarse (escalarse) de forma discrecional.

En este sentido, el concepto "Nube" aún no define realmente en dónde se encuentra este ordenador nube. Entretanto, así como para los vehículos alquilados o en leasing, también es posible alquilar o tomar en leasing capacidades informáticas. Estos ordenadores ya no tienen que estar presentes obligatoriamente en un centro de computación estrecho, sino que pueden funcionar en cualquier otro lugar. Únicamente tiene que existir una conexión de datos. Internet se ofrece como dicha conexión de datos y por esta razón, con frecuencia, se hace referencia directamente a la nube. A través de Internet, casi todos nosotros estamos en contacto regular con ordenadores nube sin realmente darnos cuenta de manera consciente. Algunos ejemplos son los servicios bancarios en línea, los procesos de pedido para la venta por catálogo, la cuenta con un proveedor de correo electrónico o las redes sociales - Todos estos procesos diarios no existirían sin la respectiva nube de fondo.

Especialmente prácticas son las aplicaciones de nube para el almacenamiento de datos, en particular si estos datos deben ser utilizados por diferentes personas o el acceso a ellos debe llevarse a cabo desde distintos lugares. Un argumento de peso para el uso de una memoria de nube puede ser la copia de seguridad automática con el fin de evitar pérdidas de datos en caso de fallos del propio disco duro.

Para el funcionamiento de una nube se necesita una infraestructura adaptada. Esta puede ser bastante amplia, por ejemplo, para que una empresa grande de venta por catálogo pueda procesar todas las solicitudes durante la temporada navideña. En días normales del año, este "ordenador" tiene un tamaño completamente sobredimensionado. En este sentido se recomienda utilizar estos recursos para otras actividades y compartirlos con terceros. Partiendo de esta base, solo hace falta un paso para crear un modelo comercial y manejar una nube así como repartir las capacidades existentes a otros clientes, como lo hacen los proveedores de correo electrónico y redes sociales, por ejemplo. La financiación de la infraestructura se efectúa a través de una tarifa de uso regular o mediante la facilitación de informaciones personales muy valiosas, por ejemplo, en el caso de las redes sociales.

Niveles de servicio de la nube.

Infrastructure as a Service (IaaS)

Platform as a Service (PaaS)

Software as a Service (SaaS)

Diferentes modelos de nube.

Public Cloud

Private Cloud

Community Cloud

Virtual Private Cloud

Estándares de comunicación y radio.

Todas las ofertas de nube requieren una conexión de datos con el cliente. Si esta se lleva a cabo a través de Internet, la conexión será cómoda y estarán a disposición diversas posibilidades de acceso.

La conexión inalámbrica a Internet de los dispositivos móviles como ordenadores portátiles, tabletas y teléfonos inteligentes se lleva a cabo a través de la red de telefonía móvil o mediante redes WiFi. Estas Wireless Local Area Networks son redes inalámbricas basadas en un estándar internacional con un alcance de hasta 100 m. En el centro de una red inalámbrica WiFi se encuentra un Access Point (punto de acceso) que transmite la conexión inalámbrica WiFi ya sea por cable o a través de la red de telefonía móvil a la Internet. Con frecuencia estos puntos de acceso también se llaman Hotspots (WiFi) o estación base.

IEEE 802.11

Para que los teléfonos inteligentes, tabletas y otros dispositivos, desarrollados en el marco de la Internet of Things (IoT), puedan utilizar esta tecnología en cualquier lugar, es necesario emplear estándares para estas conexiones inalámbricas.

En 1990, un grupo de trabajo del IEEE (Instituto de Ingeniería Eléctrica y Electrónica) comenzó a trabajar en un estándar para todas las redes inalámbricas. El Instituto de Ingeniería Eléctrica y Electrónica es un grupo de ingenieros activos principalmente en los campos de la ingeniería eléctrica y las tecnologías de la información. Este instituto desarrolló un protocolo y un procedimiento de transferencia para redes inalámbricas. El estándar IEEE 802.11 establecido en 1997 fue aceptado rápidamente y se extendió a una velocidad extrema. A partir de ese momento, el estándar se ha ampliado y perfeccionado continuamente. Estos avances se reconocen mediante las letras minúsculas anexas, por ejemplo, a, b, g, n.

Como la banda de 2,4 GHz puede utilizarse en la mayoría de países sin la necesidad de licencias, los productos posteriores a los estándares 802.11b/g se han extendido ampliamente. Actualmente también se usan otras bandas de frecuencia: El estándar 802.11ac usa la banda de 5 GHz, con el 802.11ad se explora la banda de 60 GHz y el estándar 802.11ah está previsto para la banda de 900 MHz.

Las frecuencias de radio más importantes.

2,4 GHz

Ventajas

- Supera materiales con apantallamiento con pérdida mínima - Mayor alcance

- Banda de frecuencia ISM gratuita y habilitada

- Gran extensión, bajos costes de dispositivos

Desventajas

- La banda de frecuencia tiene que compartirse con otros dispositivos o tecnologías de radio (entre otras, Bluetooth, microondas, monitores de bebé, teléfonos inalámbricos) ocasionando fallos e interferencias

- Posible funcionamiento sin fallos de máx. 4 (EE.UU.: 3) redes en el mismo lugar, ya que solo están disponibles 4 canales aprovechables (superposición mínima)(en Alemania: canales 1, 5, 9 y 13 – EE.UU. 1, 6 y 11)

Banda de 5 GHz

Ventajas

- Velocidad de transferencia notablemente más rápida

- Banda de frecuencia menos utilizada - Funcionamiento con menos fallos

- Mayor alcance ya que con el estándar 802.11h es posible una potencia de transmisión de hasta 1000 mW – esto compensa en exceso la mayor atenuación de las frecuencias mayores

Desventajas

- Regulación más estricta en Europa: En la mayoría de canales se requiere una selección de frecuencia dinámica (DFS), por ejemplo, para no interferir en los sistemas de radares meteorológicos; en algunos canales no está autorizado el funcionamiento al aire libre; si no se usa un control automático de la potencia de transmisión (TPC-Transmit Power Control) es necesario reducir la potencia de transmisión

- Las paredes apantallan la señal rápidamente

WiFi (Alliance)

Seguridad en la red de radio

Acceso al Access Point

Cuando se entrega un router WiFi se ha predefinido una contraseña estándar para el administrador de router. Por lo general, esta contraseña se publica para todos los usuarios, ya que los manuales de instrucciones de los instrumentos también están disponibles en Internet. Por eso es muy importante durante la puesta en marcha cambiar la identificación del administrador y la respectiva contraseña.

Muchos routers ofrecen la posibilidad de contactarlos a través de Internet, iniciar sesión y ejecutar cambios administrativos. Con frecuencia, esta función está apagada de forma estándar. Si no hay razones de peso para una activación de esta función se recomienda dejar desactivada la administración remota del router WiFi.

Cualquier Access Point puede o debe llevar un nombre individual para diferenciarlo de otros puntos de acceso. Generalmente, este nombre de red (SSID – Service Set Identifier) se emite desde el Access Point y de este modo es visible para todos los posibles usuarios. Si este punto de acceso no debe ser visible para todo el público se puede desactivar la emisión del SSID en el router. Sin embargo, un usuario puede tener acceso a este punto si conoce el nombre de la red, pero sin poder seleccionarlo en su instrumento desde la lista de los puntos de acceso visibles.

La selección de la contraseña es otro paso en dirección a una conexión WiFi más segura. A este punto se hace referencia siempre y, sin embargo, hay redes cuya contraseña es idéntica al SSID o una secuencia de cifras muy fácil de adivinar.

Otra posibilidad para hacer más difícil el uso no autorizado de un Access Point es el llamado filtrado de direcciones MAC (Media Access Control). Todos los módulos WiFi poseen una dirección MAC inequívoca que está guardada en el módulo inalámbrico como un código de identificación y que se utiliza para la identificación durante el funcionamiento inalámbrico. El operador de un punto de acceso puede almacenar en el instrumento una lista de las direcciones MAC de aquellos instrumentos a los que desea autorizar el acceso. Los intentos de contacto de otros módulos inalámbricos son rechazados por el punto de acceso.

Cifrado

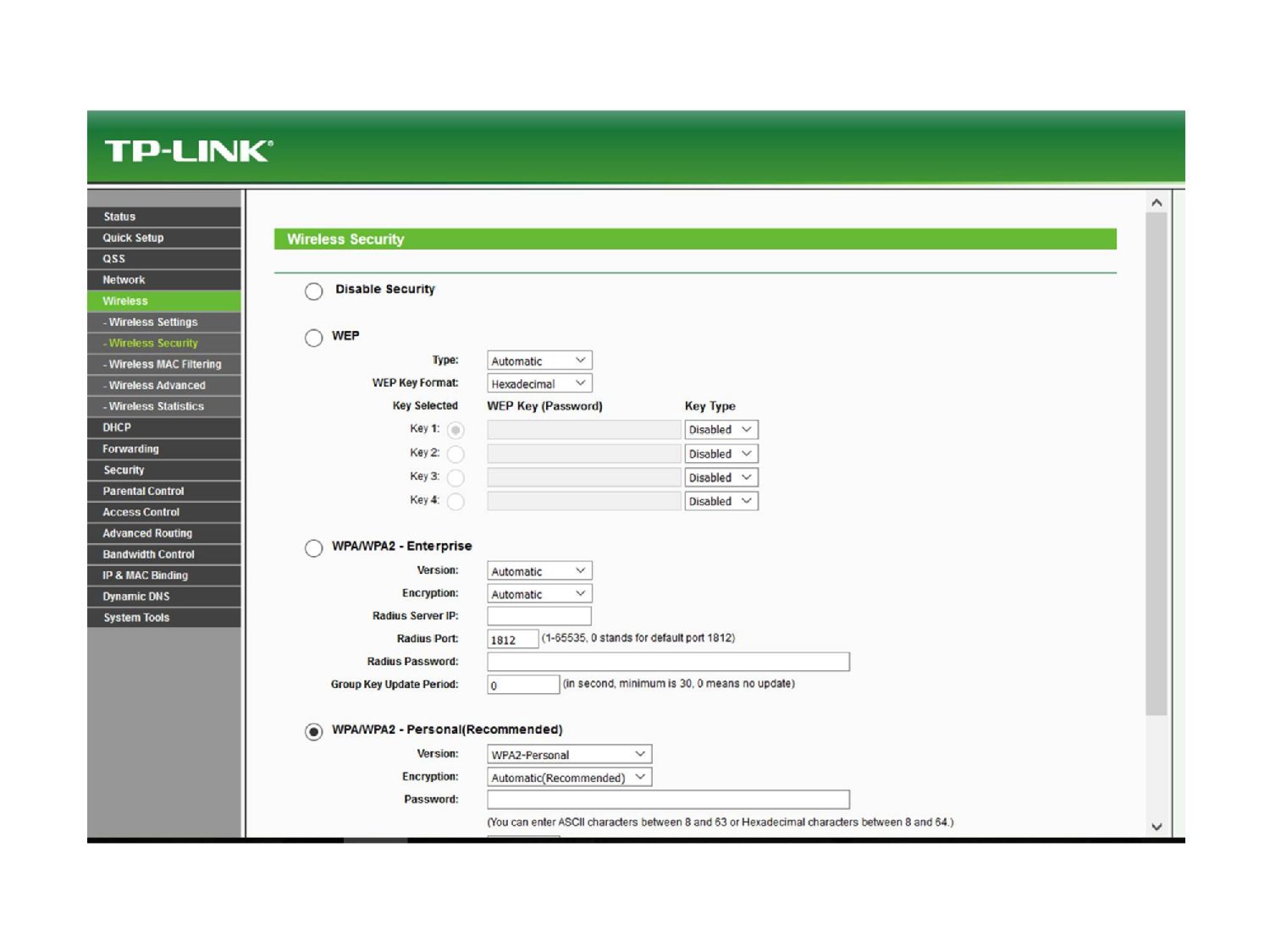

Otro paso importante para asegurar una red WiFi contra un uso no autorizado es el cifrado de la comunicación. Todos los routers WiFi actuales tienen ajustes relacionados con este aspecto.

En el marco de un uso cada vez más extenso de la tecnología WiFi se han desarrollado procedimientos perfeccionados con el fin de cifrar la comunicación ya que cada vez más se detectan puntos débiles promoviendo la susceptibilidad a los ataques. Con miras a ofrecer un resumen completo se deben nombrar aquellos procedimientos de cifrado que hoy en día son inseguros y por eso ya no se deben utilizar más:

- WEP (Wired Equivalent Privacy)

- WPS (Wi-Fi Protected Setup)

- WPA (Wi-Fi Protected Access)

El sistema actual WPA2 (Wi-Fi Protected Access 2) es difícil de superar si se utilizan las respectivas contraseñas seguras. Actualmente, este es el estándar de seguridad para redes inalámbricas según los estándares WiFi IEEE 802.11a, b, g, n y ac, y está basado en el estándar Advanced Encryption Standard (AES). Por este motivo se recomienda utilizar este sistema.

Autentificación WLAN

Conclusión.

Con cloud computing, los usuarios privados, las empresas y las instituciones públicas pueden sacar provecho de las potentes infraestructuras TI sin necesidad de adquirirlas o manejarlas por su cuenta. Gracias al modelo "Alquilar en vez de comprar" se obtiene un grado de flexibilidad considerable. Ya que en comparación con la propia torre de servidores, la capacidad alquilada de la nube puede escalarse hacia arriba o hacia abajo de forma discrecional. Por lo general, los modelos de nube ofrecidos en la actualidad se distinguen por el volumen de recursos disponibles a través del proveedor y la seguridad/privacidad deseada.

Al guardar o ejecutar datos y aplicaciones en la nube (es decir, en un ordenador o red de ordenadores en algún lugar del mundo), los clientes tienen la posibilidad de acceder a sus productos en cualquier momento, desde cualquier lugar del mundo y con casi todos los dispositivos móviles. Esto es relevante, especialmente en la llamada Internet of Things (IoT). Esta expresión describe la conexión en red de diferentes productos con la Internet. El refrigerador mencionado con frecuencia que solicita leche automáticamente solo representa una situación aislada, aunque a su vez bastante práctica. Más interesantes son las máquinas de producción inteligentes que pueden solicitar materiales de forma automatizada o registradores de datos que miden las condiciones ambientales y emiten alarmas cuando se han violado los valores límite.

Sin embargo, la nube solo puede utilizarse de forma eficiente y cómoda a través de los respectivos estándares inalámbricos y de comunicación. El más importante es WiFi de WiFi Alliance. Aunque la comunicación o la transferencia de datos inalámbricas pueden supervisarse de forma más fácil o utilizarse ilegalmente, se recomienda tomar una serie de medidas de seguridad. Estas abarcan desde la protección por contraseña pasando por el cifrado hasta la autentificación WLAN a través de una dirección MAC. No obstante, si se decide cuidadosamente por una solución de nube adecuada y, además, se respetan los estándares de seguridad actuales para la conexión de datos, nada se pondrá en su camino con respecto a una utilización eficiente de estas tecnologías.

Dr. Volkmar Wismann.

¿Desea descargar el whitepaper como PDF?

Regístrese aquí con su dirección de correo electrónico y le enviaremos inmediatamente un enlace para la descarga.

We are sorry, but the form you have requested is temporarily not available.

In urgent cases please see the contact information further down.