Whitepaper: Drahtlose Datenübertragung mit Wi-Fi in die Cloud.

Die Cloud (auch Cloud-Computing genannt) beschreibt die Bereitstellung von IT-Infrastruktur wie etwa Speicherplatz oder Software über das Internet. Das bedeutet für den einzelnen Anwender, dass man für Cloud-Lösungen keine eigenen Server besitzen oder Software installieren muss. Je nach Anforderungen gibt es verschiedene Cloud- Modelle, die sich hinsichtlich Leistungsumfang und Datensicherheit unterscheiden. Welche genau, erfahren Sie auf dieser Seite.

Der größte Vorteil der Cloud besteht in seiner Flexibilität, da es möglich ist, Services beliebig zu skalieren. Zudem besteht der Zugriff auf Daten in der Cloud von überall und mit jedem internetfähigen Endgerät. Der Zugriff auf die Cloud ist deshalb so flexibel möglich, weil es mit WiFi eine komfortable Technik für eine drahtlose Datenverbindung gibt. Hinsichtlich der Datenverschlüsselung und der Sicherung von WLAN-Netzen gibt es jedoch Einiges zu beachten.

Dieses Whitepaper geht auf die wichtigen Standards und relevante Sicherheitsinformationen ein.

Was ist eine Cloud?

Der Begriff „Cloud“ begegnet uns heutzutage überall und scheint deshalb sehr neu zu sein. In der Informationstechnologie wurde er aber bereits Anfang der neunziger Jahre als Sinnbild für Computernetzwerke geprägt, deren tatsächliche physikalische Struktur oder Funktionsweise für den Nutzer unerheblich ist, die ihm gegenüber aber wie ein einzelner Computer erscheinen.

Der große Vorteil gegenüber dem klassischen Rechner auf oder unter Ihrem Schreibtisch ist, dass ein Cloud-Computer flexibel mit seinen Aufgaben wächst – Speicherplatz, Arbeitsspeicher und Prozessoren können beliebig erweitert (skaliert) werden.

Dabei sagt der Begriff „Cloud“ aber erst einmal nichts darüber aus, wo sich dieser Cloud-Computer befindet. Genau wie es Miet- oder Leasingfahrzeuge gibt, kann man inzwischen auch Rechnerkapazitäten mieten oder leasen. Diese Rechner müssen dazu nicht mehr zwangsläufig im eigenen Rechenzentrum stehen, sondern können an einem beliebigen anderen Ort betrieben werden. Es muss lediglich eine Datenverbindung bestehen. Das Internet bietet sich als eine solche Datenverbindung an und wird deshalb oft in direktem Bezug zur Cloud gesetzt. Über das Internet haben wir inzwischen fast alle mehr oder weniger regelmäßig mit Cloud-Computern Kontakt, ohne dass es uns dabei unbedingt bewusst ist.Da sind zum Beispiel das Online-Banking, die Bestellvorgänge im Versandhandel, der Account bei einem E-Mail Provider oder die sozialen Medien – alle diese täglichen Vorgänge wären ohne die jeweilige Cloud im Hintergrund nicht denkbar.

Besonders praktisch sind Cloudanwendungen zur Datenspeicherung, insbesondere wenn diese Daten von verschiedenen Personen genutzt werden sollen oder der Zugriff darauf von verschiedenen Orten aus erfolgen soll. Für manchen Nutzer mag auch der automatische Backup, um Datenverluste beim Ausfall der eigenen Festplatte zu vermeiden, ein gewichtiges Argument für die Nutzung eines Cloudspeichers sein.

Für den Betrieb einer Cloud ist eine angepasste Infrastruktur notwendig. Diese kann sehr umfangreich sein, damit z. B. ein großer Versandhändler alle Anfragen im Weihnachtsgeschäft bearbeiten kann. An normalen Tagen im Jahr ist dieser „Computer“ völlig überdimensioniert. Was liegt da näher, als diese Ressourcen dann für andere Aufgaben zu nutzen und mit anderen zu teilen?

Damit ist es nur ein kurzer Schritt zum Geschäftsmodell, eine Cloud lediglich zu betreiben und die vorhandenen Kapazitäten auf viele Kunden zu verteilen, wie es z.B. E-Mail-Provider und soziale Netzwerke tun. Die Finanzierung der Infrastruktur erfolgt entweder über ein regelmäßiges Nutzungsentgelt oder über die Bereitstellung von geldwerten persönlichen Informationen, z.B. bei sozialen Medien.

Serviceebenen der Cloud.

Infrastructure as a Service (IaaS)

Platform as a Service (PaaS)

Software as a Service (SaaS)

Verschiedene Cloud-Modelle.

Public Cloud

Private Cloud

Community Cloud

Virtual Private Cloud

Kommunikations- und Funkstandards.

Alle Cloudangebote benötigen eine Datenverbindung zum Kunden. Wenn diese über das Internet erfolgt, ist sie entsprechend komfortabel und es bieten sich umfangreiche Zugangsmöglichkeiten.

Die kabellose Anbindung von Endgeräten wie Notebooks, Tablets und Smartphones an das Internet geschieht entweder über das mobile Telefonnetz oder über WLAN-Netzwerke. Diese Wireless Local Area Networks sind lokale Funknetzwerke, die auf einem internationalen Standard beruhen und Reichweiten bis zu 100 m haben. Im Zentrum eines solchen WLAN-Funknetzwerkes steht ein Access- Point (Zugangspunkt), der die WLAN-Funkverbindung entweder über Kabel oder das Mobilfunknetz ins Internet weiterleitet. Häufig werden solche Zugangspunkte auch (Wi-Fi)-Hotspots oder Basisstation genannt.

IEEE 802.11

Damit Smartphones, Tablets und sonstige Geräte, die im Rahmen des Internet of Things (IoT) entwickelt werden, überall von dieser Technik Gebrauch machen können, bedarf es Standards für diese Funkverbindungen.

Im Jahr 1990 begann eine Arbeitsgruppe des IEEE an einem Standard für drahtlose Netzwerke zu arbeiten. Das Institute of Electrical and Electronics Engineers ist ein weltweiter Berufsverband von Ingenieuren hauptsächlich aus den Bereichen Elektrotechnik und Informationstechnik. Er entwickelte ein Protokoll und Übertragungsverfahren für drahtlose Netzwerke. Der 1997 etablierte Standard IEEE 802.11 fand schnell Akzeptanz und eine rasche Verbreitung. Darauf aufbauend wurde dieser Standard laufend erweitert und verbessert. Diese Erweiterungen sind an den angehängten Kleinbuchstaben wie z.B. a, b, g, n zu erkennen.

Da das 2,4-GHz-Band in den meisten Ländern lizenzfrei genutzt werden darf, haben Produkte nach den Standards 802.11b/g eine weite Verbreitung gefunden. Aktuell werden auch weitere Frequenzbänder genutzt: Der 802.11ac Standard nutzt das 5-GHz-Band, mit 802.11ad wird das 60-GHz-Band erschlossen und 802.11ah ist für das 900 MHz-Band vorgesehen.

Die wichtigsten Funkfrequenzen.

2,4-GHz

Vorteile

- Überwindet abschirmende Materialien verlustärmer – höhere Reichweite

- Gebührenfreies, freigegebenes ISM-Frequenzband

- Große Verbreitung, geringe Gerätekosten

Nachteile

- Frequenzband muss mit anderen Geräten bzw. Funktechniken geteilt werden (u.a. Bluetooth, Mikrowellenherde, Babyphones, Schnurlostelefone), dadurch Störungen und Interferenzen

- Störungsfreier Betrieb von nur maximal 4 (USA: 3) Netzwerken am selben Ort möglich, da effektiv nur 4 brauchbare (kaum überlappende) Kanäle zur Verfügung stehen (in Deutschland: Kanäle 1, 5, 9 und 13 – USA 1, 6 und 11

5-GHz-Band

Vorteile

- Deutlich höhere Übertragungsrate

- Weniger genutztes Frequenzband – störungsärmerer Betrieb

- Höhere Reichweite, da mit 802.11h bis zu 1000 mW Sendeleistung möglich ist – das überkompensiert die größere Dämpfung der höheren Frequenzen

Nachteile

- Stärkere Regulierungen in Europa: Auf den meisten Kanälen ist eine dynamische Frequenz Selektion (DFS) nötig um z.B. Wetterradarsysteme nicht zu stören; auf einigen Kanälen ist kein Betrieb im Freien erlaubt; falls keine automatische Kontrolle der Sendeleistung (TPC-Transmit Power Control) benutzt wird, muss die Sendeleistung reduziert werden

- Signal wird von Wänden schnell abgeschirmt

Wi-Fi (Alliance)

Diese Organisation wurde 1999 ursprünglich unter dem Namen Wireless Ethernet Compatibility Alliance (WECA) als Herstellerverband gegründet. 2002 benannte sich die WECA in die Wi-Fi Alliance um. Der Verband hat es sich zur Aufgabe gestellt, die Produkte seiner Hersteller auf der Basis des IEEE-802.11-Standards nach eigenen Richtlinien zu zertifizieren und so den zuverlässigen Betrieb zwischen verschiedenen Wireless- Geräten zu gewährleisten. Diese Produkte erhalten das Wi-Fi-Zertifikat und dürfen damit das Logo „Wi-Fi“ tragen. Damit hat sich dieses Wi-Fi-Logo inzwischen als weltweites Synonym für ein wireless local area network auf der Basis des IEEE-802.11-Standards entwickelt. Allerdings werden nur die Produkte der Verbandsmitglieder gegen entsprechende Gebühr getestet. Ein fehlendes Wi-Fi-Logo auf dem Gerät eines Herstellers, der nicht Verbandsmitglied ist, stellt nicht zwingend eine Abweichung vom Standard dar.

Sicherheit im Funknetzwerk

Im Gegensatz zu Kabelverbindungen können Funkverbindungen einfach und unbemerkt abgehört werden. Zur Wahrung der Privatsphäre muss die Verbindung deshalb verschlüsselt werden. Ferner kann es notwendig sein, den Zugang zu einem Access-Point auf bekannte Nutzer zu beschränken. Weltweit gibt es sehr unterschiedliche Rechtsprechungen zur Verantwortlichkeit des Betreibers eines Access-Point in Hinblick auf dessen Nutzung.

Zugang zum Access-Point

Wenn ein WLAN-Router ausgeliefert wird, ist ein Standard- Passwort für den Router-Administrator voreingestellt. Dieses ist in der Regel öffentlich bekannt, denn die Bedienungsanleitungen der Geräte werden auch im Internet bereitgestellt. Deshalb ist es bei der Inbetriebnahme wichtig, sowohl das Administratorkennwort als auch das dazugehörige Passwort zu ändern.

Viele Router bieten die Möglichkeit, diesen über das Internet anzusprechen, sich anzumelden und administrative Änderungen vorzunehmen. Standardmäßig ist diese Funktion meistens ausgeschaltet. Sollte es keine gewichtigen Gründe für eine Aktivierung dieser Funktion geben, empfiehlt es sich, die Fernadministration des WLAN-Routers deaktiviert zu lassen.

Jeder Access-Point kann bzw. sollte einen individuellen Namen tragen, um ihn von anderen Zugangspunkten zu unterscheiden. Dieser Netzwerkname (SSID – Service Set Identifier) wird in der Regel vom Access-Point ausgestrahlt und ist somit für alle potentiellen Nutzer sichtbar. Wenn dieser Zugangspunkt nicht für die Öffentlichkeit sichtbar sein soll, kann die Ausstrahlung der SSID am Router ausgeschaltet werden. Ein Nutzer kann dennoch darauf zugreifen, nur muss er dafür den Namen des Netzwerkes kennen und kann ihn nicht auf seinem Gerät aus einer Liste der sichtbaren Zugangspunkte auswählen. Die Wahl des Passwortes ist ein weiterer Schritt in Richtung eines sichereren WLAN. Auf diesen Punkt wird immer wieder hingewiesen, dennoch gibt es Netzwerke, deren Passwort gleich der SSID oder eine sehr leicht zu erratende Zahlenfolge ist.

Eine weitere Möglichkeit, die unbefugte Nutzung eines Access-Points zu erschweren, besteht in der sogenannten MAC-Adressfilterung (Media Access Control). Jedes WiFi-Funkmodul besitzt eine eindeutige MAC-Adresse, die als Kennung im Funkmodul hinterlegt ist und zur Identifizierung im Funkbetrieb benutzt wird. Der Betreiber eines Access-Points kann im Gerät eine Liste der MAC-Adressen jener Geräte hinterlegen, denen er den Zugang gestatten möchte. Kontaktversuche anderer Funkmodule werden dann von dem Access Point abgelehnt.

Verschlüsselung

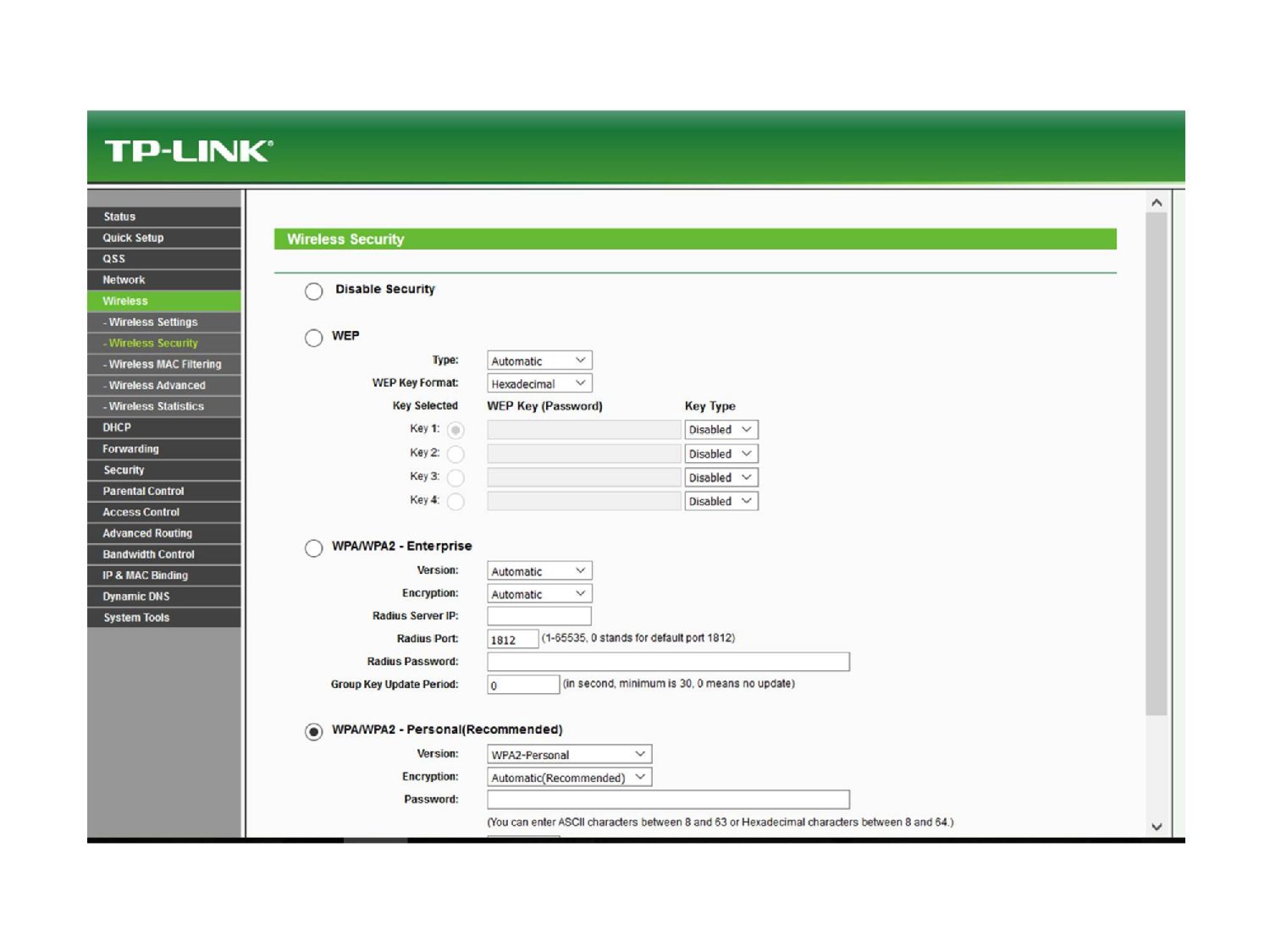

Ein weiterer wichtiger Schritt, um ein WiFi-Netzwerk gegen unberechtigte Nutzung zu sichern, besteht in der Verschlüsselung der Kommunikation. Alle aktuellen WLAN-Router verfügen über diesbezügliche Einstellungen. Im Rahmen der immer weiter verbreiteten Nutzung der WLAN-Technologie, wurden immer bessere Verfahren zur Verschlüsselung der Kommunikation entwickelt, weil immer wieder Schwachstellen aufgedeckt und Verfahren dadurch angreifbar wurden. Nur der Vollständigkeit halber sollen hier jene Verschlüsselungsverfahren genannt werden, die inzwischen als unsicher gelten und deshalb nicht mehr verwendet werden sollten:

- WEP (Wired Equivalent Privacy)

- WPS (Wi-Fi Protected Setup)

- WPA (Wi-Fi Protected Access)

Das aktuelle Verfahren WPA2 (Wi-Fi Protected Access 2) gilt als schwer zu überwinden, wenn auch entsprechend sichere Passworte benutzt werden. Es ist zurzeit der Sicherheitsstandard für Funknetzwerke nach den WLAN-Standards IEEE 802.11a, b, g, n und ac und basiert auf dem Advanced Encryption Standard (AES). Deshalb sollte dieses Verfahren derzeit eingesetzt werden.

WLAN-Authentifizierung

Fazit.

Mit Cloud-Computing können Privatanwender, Unternehmen und öffentliche Einrichtungen von leistungsstarken IT-Infrastrukturen profitieren, ohne diese selbst anschaffen oder betreiben zu müssen. Durch das Modell „mieten statt kaufen“ erhalten sie dafür ein erhebliches Maß an Flexibilität. Denn im Gegensatz zur eigenen Serverfarm, lässt sich gemietete Cloud-Kapazität beliebig nach oben oder unten skalieren. In der Regel unterscheiden sich die derzeit angebotenen Cloud-Modelle durch den Umfang der durch den Anbieter bereitgestellten Ressourcen und die gewünschte Datensicherheit/Privatsphäre.

Indem Daten und Anwendungen in der Cloud (also einem Computer oder Computernetzwerk irgendwo auf der Welt) gespeichert werden bzw. laufen, ist es den Kunden möglich, diese jederzeit, von überall auf der Welt und mit nahezu jedem beliebigen Endgerät abzurufen. Dies wird vor allem im sogenannten Internet of Things (IoT) relevant. Dieser Ausdruck beschreibt die Vernetzung verschiedenster Produkte mit dem Internet. Der dabei häufig genannte Kühlschrank, der automatisch Milch bestellt, stellt dabei nur eine – wenn auch praktische – Randerscheinung dar. Viel interessanter sind intelligente Produktionsmaschinen, die Material automatisiert bestellen können oder Datenlogger, die Klimabedingungen messen und alarmieren, wenn Grenzwerte verletzt werden.

Die Cloud lässt sich jedoch nur über entsprechende Funk- und Kommunikationsstandards effizient und komfortabel nutzen. Der wichtigste ist hier WiFi von der WiFi-Alliance. Da jedoch die drahtlose Kommunikation bzw. Datenübertragung leichter überwacht bzw. illegal genutzt werden können, empfehlen sich eine Reihe von Sicherheitsmaßnahmen. Diese reichen vom Passwortschutz über Verschlüsselung bis hin zur WLAN-Authentifizierung mittels MAC-Adresse. Wenn man sich jedoch mit Bedacht für eine passende Cloud-Lösung entscheidet und zudem bei der Datenverbindung die aktuellsten Sicherheitsstandards beachtet, steht einer effizienten Nutzung dieser Technologien nichts im Wege.

Dr. Volkmar Wismann.

Wollen Sie das Whitepaper als PDF herunterladen?

Registrieren Sie sich hier mit Ihrer E-Mail-Adresse und wir senden Ihnen umgehend einen Downloadlink zu.

Hier anfordern