Samenvatting – dit leveren WiFi en cloud

De cloud (ook cloud-computing genoemd) beschrijft het beschikbaar stellen van IT-infrastructuur zoals geheugen of software via internet. Dat betekent voor de individuele gebruiker dat hij voor cloud-oplossingen geen eigen server hoeft te hebben of software hoeft te installeren. Al naargelang de eisen bestaan er verschillende cloud-modellen die verschillen wat betreft prestaties en veiligheid van de gegevens. Wat die verschillen precies zijn, leest u op deze pagina.

Het grootste voordeel van de cloud schuilt in zijn flexibiliteit, omdat diensten vrij geschaald kunnen worden. Bovendien bestaat toegang tot de cloud van overal en met elk toestel met internetverbinding. De reden waarom de toegang tot de cloud zo flexibel is, is omdat via WiFi een eenvoudige techniek voor draadloze gegevensoverdracht bestaat. Wat het versleutelen van gegevens en beveiligen van WiFi-netwerken betreft, dient men echter een aantal zaken in de gaten te houden.

Deze whitepaper gaat nader in op de belangrijkste standaarden en relevante veiligheidsinformatie.

Wat is een cloud?

Het begrip 'cloud' komen we tegenwoordig overal tegen en lijkt daarom vrij nieuw te zijn. In de informatietechnologie werd hij echter al begin jaren negentig populair als term voor computernetwerken waarvan de daadwerkelijke fysieke structuur of werkwijze voor de gebruiker niet van belang zijn.

Het grote voordeel tegenover de klassieke computer op of onder uw bureau is dat een cloud-computer flexibel kan groeien met zijn taken – geheugen, werkgeheugen en processoren kunnen eenvoudig worden uitgebreid (geschaald).

Daarbij zegt het begrip 'cloud' echter in eerste instantie niets over waar deze cloud-computer zich bevindt. Net zoals er huur- of leasing-auto´s bestaan, kun je tegenwoordig ook computercapaciteit huren of leasen. Deze computers hoeven daarvoor niet meer per se in een eigen server room te staan, maar kunnen op een willekeurige andere plek werken. Er is enkel een datalijn nodig. Het internet biedt zich aan als zo´n datalijn en wordt daarom vaak in één adem “de cloud” genoemd. Via het internet hebben we intussen bijna allemaal regelmatig met cloud-computers contact, zonder dat we ons hiervan meteen bewust zijn. Voorbeelden zijn internetbankieren, bestellingen via postorderbedrijven, een account bij een e-mail provider of de sociale media – al deze dagelijkse processen zouden zonder de bijbehorende cloud op de achtergrond ondenkbaar zijn.

Bijzonder handig zijn cloud-toepassingen voor gegevensopslag, met name als deze gegevens door verschillende personen gebruikt moeten worden of als ze vanaf verschillende plekken toegankelijk moeten zijn. Voor sommige gebruikers zal ook automatische back-up van data, om gegevensverlies bij het uitvallen van de eigen harde schijf te vermijden, een goed argument zijn om gebruik te maken van cloud opslag.

Om met een cloud te werken is een aangepaste infrastructuur nodig. Deze kan zeer omvangrijk zijn, om er bijv. voor te zorgen dat een groot postorderbedrijf tijdens de kerstperiode alle aanvragen kan behandelen. Op normale dagen in het jaar is deze 'computer' buitensporig groot. Wat ligt er dan meer voor de hand dan deze ressources in deze tijd voor andere taken te gebruiken en met anderen te delen? Van hieruit is het slechts een kleine stap naar het business model om een cloud alleen te exploiteren en de voorhanden capaciteit over veel klanten te verdelen, zoals bijv. e-mail-providers en sociale netwerken dat doen. De infrastructuur wordt ofwel gefinancierd via een regelmatige vergoeding of via het leveren van financieel interessante persoonlijke informatie, bijv. bij sociale media.

Lagen van de cloud.

Infrastructure as a Service (IaaS)

Platform as a Service (PaaS)

Software as a Service (SaaS)

Verschillende cloud-modellen.

Cloud-computing wordt in principe aangeboden in de volgende modellen, die zich richten op de behoefte van veiligheid van de klanten.

Public cloud

De public cloud biedt het brede publiek via internet toegang tot een IT-infrastructuur. De klanten delen de infrastructuur met elkaar en betalen daarvoor in de regel op basis van het daadwerkelijke gebruik. Ze maken geen kosten voor computer- en server infrastructuur.

Private cloud

De private cloud is een infrastructuur die uitsluitend voor één persoon, firma of organisatie wordt gebruikt. Daarbij kan men op deze cloud zowel intern werken (via een eigen server room – on premises) als extern via een dienstverlener.

Community cloud

Virtual private cloud

Communicatie- en wireless standaarden.

Alle clouds hebben een datalijn naar de klanten nodig. Als dit via internet plaatsvindt, is dit vrij eenvoudig en biedt het uitgebreide toegangsmogelijkheden.

De draadloze verbinding van terminals zoals notebooks, tablets en smartphones met internet vindt ofwel plaats via het mobiele telefoonnetwerk of via wireless netwerken. Deze Wireless Local Area Networks, beter bekend onder de term WiFi, zijn lokale draadloze netwerken die op een internationale standaard berusten en een bereik tot 100 m hebben. In het middelpunt van zo´n wireless netwerk staat een access point (toegangspunt) dat de draadloze verbinding ofwel per kabel of via het mobiele netwerk verder leidt naar het internet. Vaak worden zulke toegangspunten ook (WiFi)-hotspots genoemd.

IEEE 802.11

Om ervoor te zorgen dat smartphones, tablets en andere apparaten die in het kader van het Internet of Things (IoT) worden ontwikkeld, overal gebruik kunnen maken van deze techniek, zijn er standaarden nodig voor deze draadloze verbindingen.

In 1990 begon een werkgroep van het IEEE met de ontwikkeling van een standaard voor draadloze netwerken. Het Institute of Electrical and Electronics Engineers is een wereldwijde vereniging van ingenieurs met name op het gebied van elektrotechniek en informatietechnologie. Deze ontwikkelde een protocol en overdrachtmethode voor draadloze netwerken. De in 1997 geïntroduceerde standaard IEEE 802.11 werd snel overgenomen en wereldwijd verspreid. Daarop voortbordurend werd deze standaard permanent uitgebreid en verbeterd. Deze uitbreidingen zijn te herkennen aan de kleine letters erachter, zoals a, b, g, n.

Aangezien de 2,4-GHz-band in de meeste landen zonder licentie gebruikt mag worden, werden producten volgens de standaarden 802.11b/g snel populair. Momenteel worden er ook andere frequenties gebruikt: de 802.11ac standaard maakt gebruik van de 5-GHz-band, met 802.11ad wordt de 60-GHz-band aangeboord en 802.11ah is bedoeld voor de 900 MHz-band.

De belangrijkste radiofrequenties.

2,4-GHz

Voordelen

- Overwint afschermende materialen met minder verlies – groter bereik

- Gratis, vrijgegeven ISM-frequentieband

- Zeer wijdverspreid, geringe apparaatkosten

Nadelen

- Frequentieband moet gedeeld worden met andere apparaten resp. radiotechnieken (o.a. bluetooth, magnetrons, babyphones, draadloze telefoons), daardoor storingen en interferenties

- Bedrijf zonder storingen van slechts maximaal 4 (VS: 3) netwerken op dezelfde locatie mogelijk, omdat er effectief maar 4 bruikbare (nauwelijks overlappende) kanalen ter beschikking staan (in Duitsland: kanalen 1, 5, 9 en 13 – VS 1, 6 en 11)

5-GHz-band

Voordelen

- Duidelijk hogere doorvoersnelheid

- Minder gebruikte frequentie – minder storingen

- Groter bereik omdat met 802.11h tot wel 1000 mW zendvermogen mogelijk is – dat compenseert ruimschoots de grotere demping van de hogere frequenties

Nadelen

- Sterkere regelgeving in Europa: op de meeste kanalen is een dynamische frequentie selectie (DFS) nodig om bijv. meteorologische radarsystemen niet te storen; op sommige kanalen mag niet buiten worden gezonden; als er geen automatische controle van het zendvermogen (TPC-Transmit Power Control) wordt gebruikt, moet het zendvermogen gereduceerd worden

- Signaal wordt door wanden snel afgeschermd

Over het algemeen maken de ingezette hoge frequenties een hoge doorvoersnelheid mogelijk. Al naargelang de gebruikte materialen worden de radiogolven in gebouwen echter sterk gedempt. Als een groter gebouw compleet uitgerust moet worden met één draadloos netwerk, dan kan het noodzakelijk zijn om ofwel meerdere access points in te richten of het bereik door zogenaamde WiFi-repeaters uit te breiden.

Wi-Fi (Alliance)

Deze organisatie werd in 1999 oorspronkelijk opgericht onder de naam Wireless Ethernet Compatibility Alliance (WECA) als vereniging van producenten. In 2002 veranderde de WECA zijn naam in Wi-Fi Alliance.

De vereniging heeft zichzelf als taak gesteld om de producten van zijn fabrikanten op basis van de IEEE-802.11-standaarden volgens eigen richtlijnen te certificeren en op die manier een betrouwbare werking tussen verschillende wireless-apparaten te garanderen. Deze producten krijgen het Wi-Fi-certificaat en mogen daarmee het logo 'Wi-Fi' dragen. Daarmee heeft dit Wi-Fi-logo zich intussen ontwikkeld tot een wereldwijd synoniem van een wireless local area network op basis van de IEEE-802.11-standaarden. Wel is het zo dat alleen de producten van leden tegen betaling worden getest. Als het Wi-Fi-logo ontbreekt op het product van een fabrikant die geen lid is van deze vereniging, dan betekent dat niet per se dat het afwijkt van de standaard.

Veiligheid in het draadloze netwerk

Toegang tot het access point

Als een WiFI-router wordt geleverd, is er een standaard wachtwoord voor de router-administrator ingesteld. Dit is in de regel voor iedereen bekend omdat de gebruiksaanwijzingen van de apparaten ook op internet te vinden zijn. Daarom is het bij de inbedrijfstelling belangrijk om zowel het kenwoord van de administrator als het bijhorende wachtwoord te wijzigen.

Veel routers bieden de mogelijkheid om via internet aangesproken te worden, zich aan te melden en administratieve wijzigingen uit te voeren. Standaard is deze functie meestal uitgeschakeld. Mochten er geen gegronde redenen zijn om de functie te activeren, dan is het aan te raden om de administratie op afstand van de WiFi-router gedeactiveerd te laten.

Elk access point moet een individuele naam hebben, om het te onderscheiden van andere toegangspunten. Deze netwerknaam (SSID – Service Set Identifier) wordt in de regel door het access point uitgestraald en is dus voor alle potentiële gebruikers zichtbaar. Als dit toegangspunt niet publiekelijk zichtbaar dient te zijn, dan kan uitstralen van de SSID op de router worden uitgeschakeld. Een gebruiker kan er desondanks toegang toe krijgen, maar hij moet daarvoor de naam van het netwerk kennen en kan dit op zijn apparaat niet uit een lijst met zichtbare toegangspunten uitkiezen.

Het kiezen van een sterk wachtwoord is de volgende stap naar een veilig WiFi netwerk. Hierop wordt telkens weer gewezen, en toch zijn er netwerken die hetzelfde wachtwoord hebben als de SSID of een zeer simpel te raden cijferreeks.

Een andere mogelijkheid om onbevoegden de toegang tot een access point lastiger te maken, bestaat in de zogenaamde MAC-adresfiltering (Media Access Control). Elke radiografische WiFi module heeft een uniek MAC-adres dat als code in de module is opgeslagen en enkel ter identificatie in radiografisch verkeer wordt gebruikt. De exploitant van een access point kan in het apparaat een lijst met MAC-adressen aanleggen van de apparaten die hij toegang wil geven. Pogingen van andere radio modules om contact op te nemen worden dan door het access point geblokkeerd.

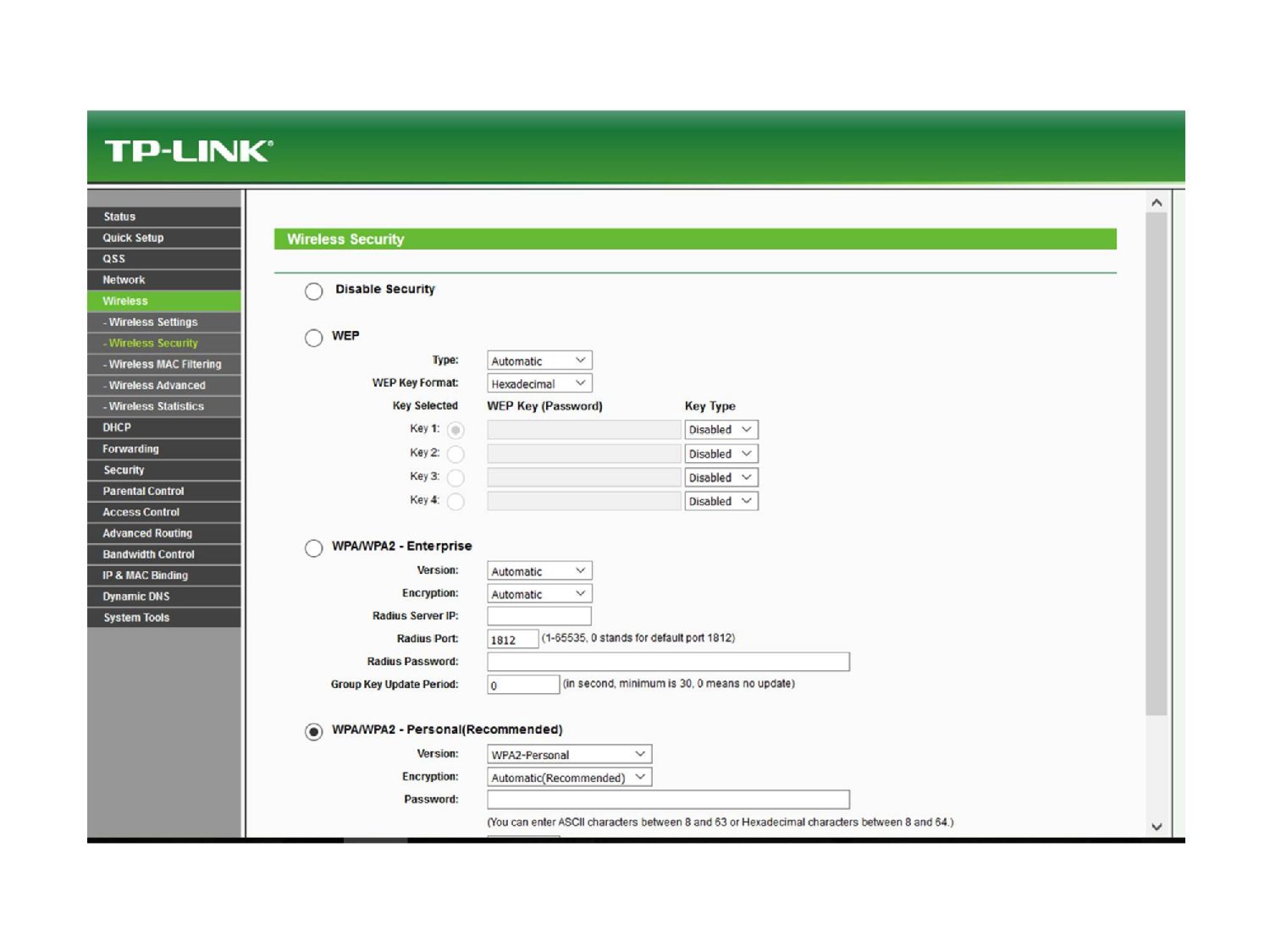

Versleuteling

Nog een belangrijke stap om een WiFI-netwerk te beschermen tegen onbevoegd gebruik, bestaat in het versleutelen van de communicatie. Alle hedendaagse WiFi-routers beschikken over instellingen hiervoor. In het kader van de steeds grotere verspreiding van het gebruik van WiFi-technologie werden er steeds betere methodes voor het versleutelen van de communicatie ontwikkeld, omdat er steeds weer zwakke punten werden ontdekt en methodes daardoor onzeker werden. Enkel voor de volledigheid noemen we hier de versleutelingsmethodes die intussen als onveilig gelden en daarom niet meer gebruikt dienen te worden:

- WEP (Wired Equivalent Privacy)

- WPS (Wi-Fi Protected Setup)

- WPA (Wi-Fi Protected Access)

De actuele methode WPA2 (Wi-Fi Protected Access 2) geldt als lastig te kraken, als er ook navenant veilige wachtwoorden worden gebruikt. Dit is momenteel de veiligheidsstandaard voor draadloze netwerken volgens de WiFi-standaarden IEEE 802.11a, b, g, n en ac en is gebaseerd op de Advanced Encryption Standard (AES). Daarom dient men tegenwoordig deze methode te gebruiken.

WiFi-authenticatie

Niet iedereen mag de mogelijkheid hebben om elk WiFi-netwerk te kunnen gebruiken. De toegang tot het netwerk kan weliswaar met een wachtwoord worden beveiligd, maar als dat wachtwoord eenmaal bekend is, is daarmee niet alleen de toegang maar ook de versleuteling niet meer veilig. Bij grotere netwerken, bijv. in bedrijven, kan het daarom zinvol zijn om elke gebruiker eigen toegangsgegevens (gebruikersnaam en wachtwoord) te geven, die centraal beheerd kunnen worden. Dit beheren vindt plaats op een speciale radius-server (Remote Authentication Dial-In User Service). Als een medewerker bijvoorbeeld weggaat, dan is het niet nodig om het wachtwoord voor het hele netwerk te veranderen. In plaats daarvan is het voldoende om de betreffende toegangsgegevens op de radius-server te wissen.

Conclusie.

Met cloud-computing kunnen particuliere gebruikers, ondernemingen en openbare instellingen profiteren van krachtige IT-infrastructuren zonder deze zelf te hoeven aanschaffen of beheren. Door het model 'huren i.p.v. kopen' krijgen ze daarvoor een aanzienlijke mate aan flexibiliteit. Want in tegenstelling tot de eigen serverfarm kan gehuurde cloud-capaciteit vrij naar boven of beneden worden geschaald. In de regel onderscheiden de momenteel aangeboden cloud-modellen zich in de omvang van de door de aanbieder geleverde ressources en de gewenste gegevensbeveiliging/privacy.

Doordat gegevens en applicaties in de cloud (dus een computer of computernetwerk ergens op aarde) worden opgeslagen of draaien, kunnen de klanten deze altijd, van overal ter wereld en met vrijwel elk eindtoestel oproepen. Dit wordt met name relevant in het zogenaamde Internet of Things (IoT). Deze term beschrijft de koppeling van zeer uiteenlopende producten met het internet. De daarbij vaak genoemde koelkast die automatisch melk bestelt, vormt daarbij een – zij het ook handig – randverschijnsel. Veel interessanter zijn intelligente productiemachines die materiaal geautomatiseerd kunnen bestellen, of dataloggers die klimaatomstandigheden meten en alarm slaan als bepaalde limieten worden overschreden.

De cloud kan echter alleen efficiënt en comfortabel worden gebruikt met de juiste wireless en communicatie-standaarden. De belangrijkste hierbij is WiFi van de WiFi-Alliance. Omdat draadloze communicatie resp. gegevensoverdracht gemakkelijker gecontroleerd resp. illegaal gebruikt kan worden, is een aantal veiligheidsmaatregelen aan te raden. Deze lopen van wachtwoordbeveiliging tot versleuteling tot aan WiFi-authenticatie per MAC-adres. Als men echter goed overlegd voor een passende cloud-oplossing kiest en bovendien bij de gegevensverbinding de laatste veiligheidsstandaarden in acht neemt, dan staat een efficiënt gebruik van deze technologieën niets in de weg.

Dr. Volkmar Wismann.

Hier aanvragen