Résumé : ce qu’apportent le cloud et le WiFi

Le cloud (ou « nuage », appelé aussi cloud computing) désigne la mise à disposition d’une infrastructure informatique, telle qu’un espace mémoire ou un logiciel via Internet. Cela signifie pour les utilisateurs individuels qu’avec les solutions de cloud, on n’a pas besoin de son propre serveur ni d’installer un logiciel. Il existe différents modèles de cloud en fonction des exigences, avec différentes prestations et différents niveaux de sécurité des données. Vous trouvez des informations détaillées sur ces modèles sur ce site.

La flexibilité du cloud est son plus grand avantage car il est possible d'adapter les services à loisir. De plus, l'accès aux données contenues dans le cloud est possible partout avec n’importe quel terminal connecté à Internet. L’accès au cloud est possible avec cette grande flexibilité car le WiFi est une technologie confortable qui fournit une connexion de données sans fil. Mais il faut observer certaines choses en ce qui concerne le chiffrement des données et la sécurité des réseaux WiFi.

Ce Whitepaper traite les normes les plus importantes et les informations pertinentes sur la sécurité.

Qu’est-ce qu’un cloud ?

Le terme de « cloud » est omniprésent aujourd’hui et semble donc être très récent. Mais ce terme a déjà fait apparition dans la technologie informatique au début des années quatre-vingt-dix pour désigner de manière symbolique les réseaux informatiques dont la réelle structure physique ou le mode de fonctionnement n’a pas d’importance pour les utilisateurs mais qui sont perçus par eux comme un ordinateur individuel.

Le grand avantage par rapport à l’ordinateur classique placé sur ou sous votre bureau est qu’un « ordinateur » sous forme de cloud évolue de manière flexible en fonction de ses tâches : l’espace mémoire, la mémoire vive et les processeurs peuvent s’adapter (être redimensionnés) à loisir.

Mais à priori, le terme de « cloud » ou « nuage » ne renseigne pas sur le site d’implantation de cet ordinateur cloud. A l’instar des voitures de location ou de leasing, on peut aussi louer maintenant des capacités d’ordinateur. Ces ordinateurs ne se trouvent alors plus forcément dans un centre informatique mais peuvent être exploités à n’importe quel autre lieu. Il suffit d’une connexion de données. L’Internet fournit une telle connexion de données et est donc souvent directement associé au cloud. A présent, nous sommes quasiment tous en contact plus ou moins régulièrement avec des ordinateurs cloud sans en avoir forcément conscience. Citons par exemple les services bancaires en ligne, les processus de commande en ligne, les comptes auprès d’un fournisseur de messagerie électronique ou les médias sociaux : tous ces processus de la vie quotidienne ne seraient pas imaginables sans le cloud respectif sur lequel ils se basent.

Les applications de cloud destinées à l’enregistrement des données sont particulièrement pratiques, notamment si les données concernées sont utilisées par différentes personnes ou que l'accès à ces données doit se faire depuis différents lieux. Certains utilisateurs considèrent aussi la sauvegarde automatique comme argument important pour l’utilisation d’une mémoire cloud afin d’éviter des pertes de données en cas de défaillance du disque dur personnel.

L’exploitation d’un cloud exige une infrastructure adaptée. Cette dernière peut être très complexe, p.ex. pour qu’une grande entreprise de vente en ligne puisse traiter toutes les demandes pendant la période avant Noël. Un tel « ordinateur » est totalement surdimensionné pour les jours « normaux » de l'année. Quoi de plus évident alors que d’utiliser ces ressources pour d’autres tâches et de les partager avec d’autres ? On n’a donc pas besoin de chercher loin pour arriver au modèle commercial de l’exploitation pure et simple d’un cloud dans le but de répartir les capacités existantes sur un grand nombre de clients, comme le font les fournisseurs de messagerie électronique et les réseaux sociaux. Le financement de cette infrastructure se fait soit par une redevance d’utilisation régulière, soit par la mise à disposition de renseignements personnels monétisables, p.ex. dans le cas des médias sociaux.

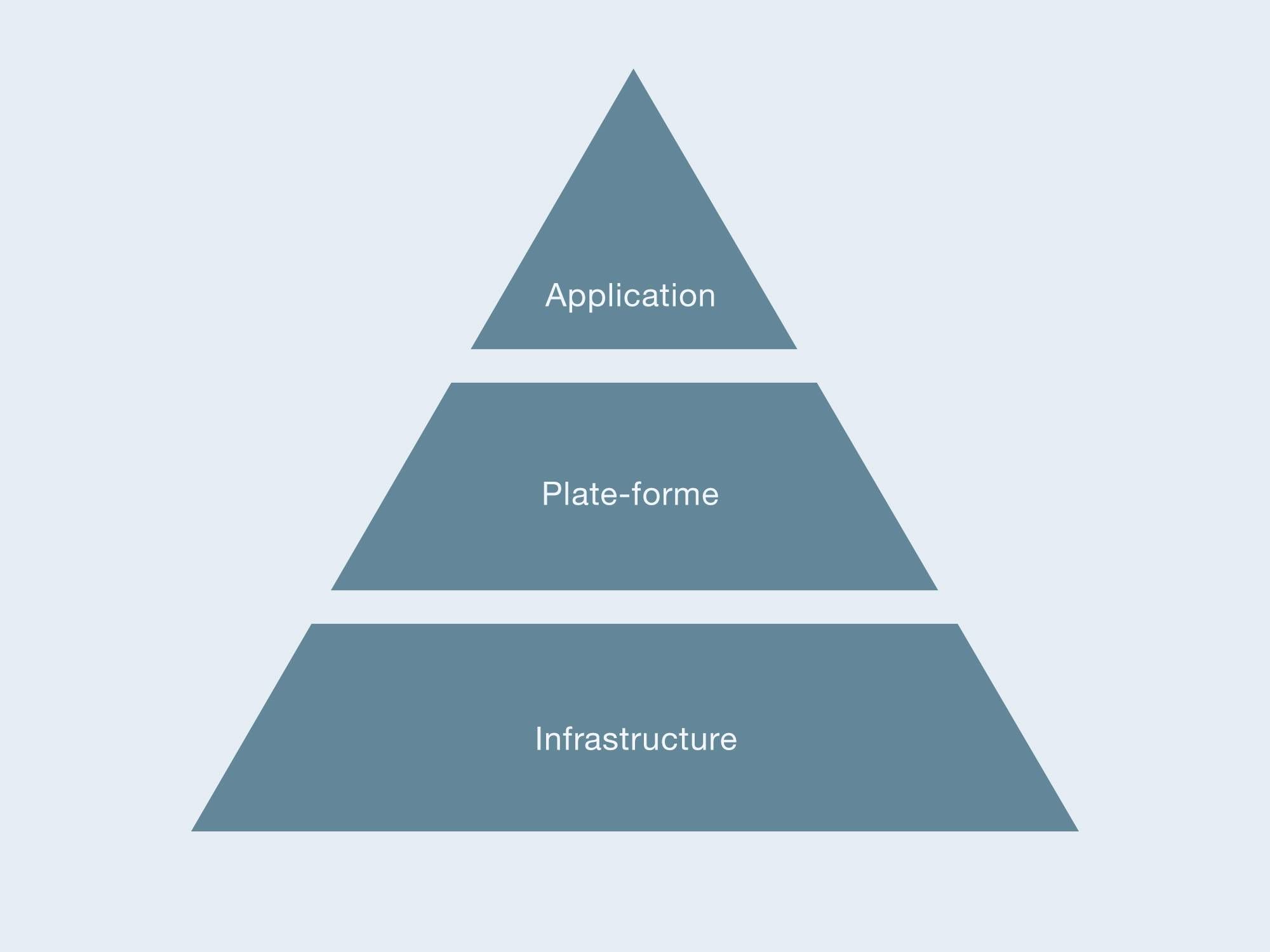

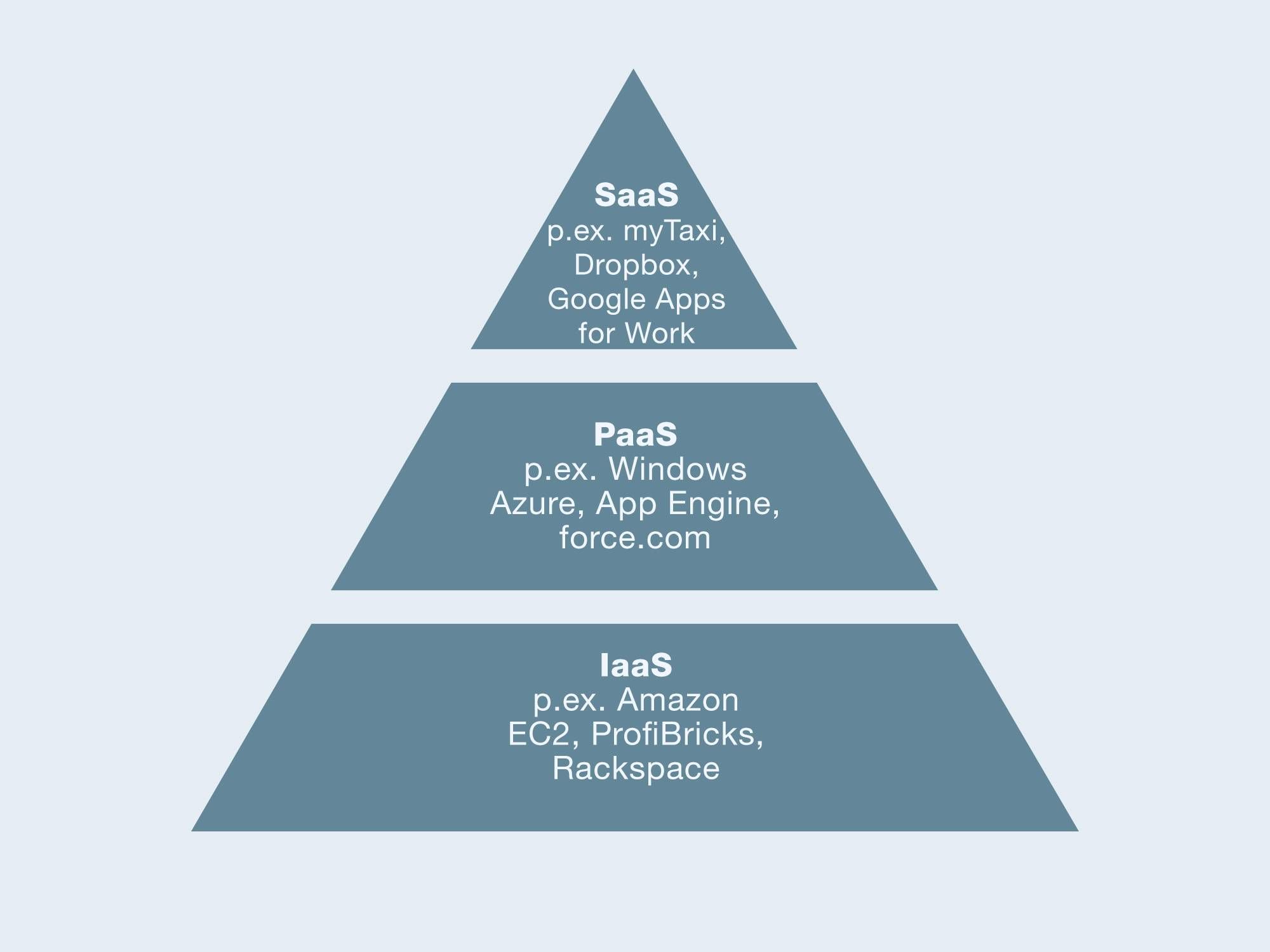

Niveaux de service du cloud.

Infrastructure as a Service (IaaS)

Platform as a Service (PaaS)

Software as a Service (SaaS)

Différents modèles de cloud.

Cloud public

Cloud privé

Cloud communautaire

Cloud privé virtuel

Normes de communication et radio.

Toutes les offres de cloud requièrent une connexion de données avec le client. Si cette dernière se fait via Internet, il s’agit d’une solution confortable avec de nombreuses possibilités d'accès.

La connexion sans fil des terminaux tels que les ordinateurs portables, les tablettes ou les Smartphones à Internet se fait soit via le réseau de téléphonie mobile, soit via les réseaux WiFi. Ces « Wireless Local Area Network » (réseaux locaux sans fil) sont des réseaux locaux à ondes radio, basés sur une norme internationale et présentant des portées jusqu’à 100 m. Un tel réseau sans fil, connu sous le nom de WiFi, comporte comme élément essentiel un point d'accès (ou borne) qui transmet la connexion WiFi sans fil à Internet, soit par câble, soit par le réseau de téléphonie mobile. Ces bornes ou points d'accès sont souvent appelés « hotspot » (WiFi) ou base.

IEEE 802.11

Ces connexions radio requièrent des normes pour que les Smartphones, les tablettes et les autres appareils développés dans le cadre de l’Internet des objets (IdO, en anglais : Internet of Things - IoT) puissent utiliser cette technologie partout.

En 1990, un groupe de travail de l’IEEE a commencé de travailler sur une norme pour les réseaux sans fil. L’Institute of Electrical and Electronics Engineers est une association professionnelle internationale d’ingénieurs, surtout des secteurs de l’électrotechnique et de la technique informatique. Cet institut a développé un protocole et un procédé de transfert pour les réseaux sans fil. La norme IEEE 802.11, établie en 1997, a connu une approbation et une diffusion rapides. Sur cette base, la norme a été complétée et améliorée en permanence. Ces extensions se reconnaissent aux lettres minuscules attachées, telles que a, b, g, n.

Comme la bande des 2,4 GHz peut être utilisée sans licence dans la plupart des pays, les produits basés sur les normes 802.11b/g ont également connu une vaste utilisation. D’autres bandes de fréquences sont actuellement utilisées : la norme 802.11ac utilise la bande des 5 GHz, la 802.11ad exploite la bande des 60 GHz et la 802.11ah est prévue pour la bande des 900 MHz.

Les fréquences radio les plus importantes.

2,4 GHz

Avantages

- Pénétration de matériaux ayant un effet de blindage avec moins de pertes - plus grande portée

- Bande de fréquences ISM à usage autorisé et gratuit

- Grande diffusion, appareils à coût réduit

Inconvénients

- La bande de fréquences doit être partagée avec d’autres appareils/technologies radio (e.a. Bluetooth, fours à micro-ondes, babyphones, téléphones sans fil), ce qui cause des interférences et des parasites

- Utilisation sans interférences de 4 (Etats-Unis : 3) réseaux au maximum possible au même site car seulement 4 canaux utilisables (qui ne se chevauchent guère) sont effectivement disponibles (en Allemagne : les canaux 1, 5, 9 et 13 – aux Etats-Unis : 1, 6 et 11)

Bande des 5 GHz

Avantages

- Taux de transfert nettement plus élevé

- Bande de fréquences moins utilisée - moins d’interférences

- Portée plus élevée car la norme 802.11h permet une puissance de transmission allant jusqu’à 1000 mW – ce qui surcompense la plus grande atténuation des fréquences plus élevées

Inconvénients

- Règlements plus sévères en Europe : sur la plupart des canaux, il faut une « sélection dynamique de fréquence » ( DFS - Dynamic Frequency Selection), p.ex. pour ne pas brouiller les systèmes de radars météorologiques ; l’utilisation de certains canaux n'est pas autorisée à l’extérieur ; s’il n’y a pas de contrôle automatique de la puissance de transmission (TPC - Transmit Power Control), il faut réduire la puissance de transmission

- Le signal est vite absorbé par les murs

Wi-Fi (Alliance)

La sécurité du réseau sans fil

Accès au point d’accès

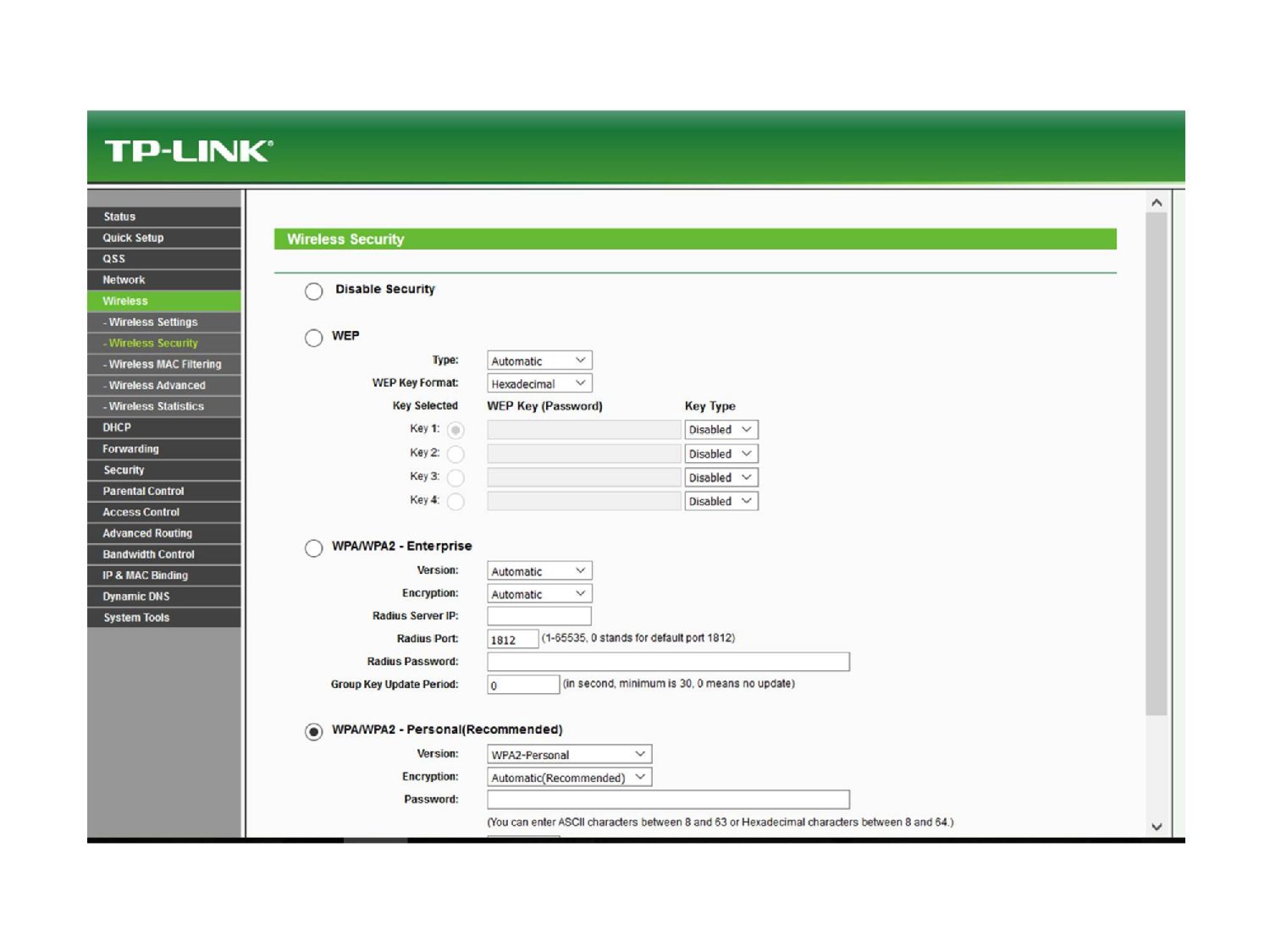

Un mot de passe standard est réglé par défaut pour l’administrateur du routeur WiFi lors de sa livraison. Ce mot de passe est généralement connu publiquement car les modes d’emploi des appareils sont aussi mis à disposition sur Internet. Il est donc important lors de la mise en service de modifier aussi bien l’identifiant de l'administrateur que le mot de passe qui va avec.

Beaucoup de routeurs offrent la possibilité d’y accéder via Internet pour se connecter et procéder à des modifications administratives. Cette fonction est généralement désactivée par défaut. S’il n’y a pas de raison importante pour l'activation de cette fonction, il est recommandé de conserver la désactivation de l'administration à distance du routeur WiFi.

Chaque point d'accès devrait porter un nom individuel pour le distinguer des autres points d'accès. Ce nom de réseau (SSID - Service Set Identifier) est généralement émis par le point d'accès et donc visible pour tous les utilisateurs potentiels. Pour empêcher que le point d’accès soit visible pour le public, on peut désactiver l’émission du SSID au routeur. Un utilisateur peut toutefois y accéder mais il doit connaître le nom du réseau et ne peut pas le sélectionner dans la liste des points d’accès visibles sur son appareil.

Le choix du mot de passe est une autre action pour augmenter la sécurité du réseau WiFi. Il faut toujours rappeler ce point, pourtant il y a des réseaux dont le mot de passe est identique au SSID ou une suite de chiffres facile à deviner.

Le filtrage par adresse MAC (Media Access Control) est une autre possibilité pour rendre l’utilisation non autorisée d’un point d’accès plus difficile. Chaque module radio WiFi dispose d’une adresse MAC unique qui est enregistrée dans le module radio comme identifiant et sert à l’identification pour le fonctionnement radio. L’exploitant d’un point d'accès peut enregistrer une liste des adresses MAC de tous les équipements pour lesquels il veut autoriser l'accès. Le point d’accès rejette alors les tentatives d’accès d’autres modules radio.

Chiffrement

Le chiffrement de la communication est un autre pas important pour protéger un réseau WiFi contre l’utilisation non autorisée. Tous les routeurs WiFi actuels disposent de tels réglages.

Dans le cadre de la propagation de la technologie WiFi, les procédés de chiffrement de la communication ont été améliorés en permanence car des points faibles ont été détectés régulièrement et les procédés sont ainsi devenus vulnérables. Dans un souci d’exhaustivité, nous indiquons toutefois les méthodes de chiffrement qui sont considérées comme peu sûres maintenant et ne devraient donc plus être utilisées :

- WEP (Wired Equivalent Privacy)

- WPS (Wi-Fi Protected Setup)

- WPA (Wi-Fi Protected Access)

On considère que la méthode WPA2 (Wi-Fi Protected Access 2), actuellement utilisée, offre une bonne sécurité à condition d’utiliser aussi des mots de passe sûrs. C’est actuellement le standard de sécurité des réseaux sans fil selon les normes WiFi IEEE 802.11a, b, g, n et ac, basé sur l’Advanced Encryption Standard (AES). C'est pourquoi l’utilisation de ce procédé est actuellement recommandé.

Authentification WiFi

Conclusion.

Le cloud computing permet aux utilisateurs privés, aux entreprises et aux établissements publics de profiter d’infrastructures informatiques puissantes sans devoir les acheter ou exploiter eux-mêmes. Le modèle de « location au lieu d’achat » leur confère une grande flexibilité. Car contrairement à la ferme de serveurs personnel, la capacité louée du cloud peut être adaptée à loisir vers le haut ou le bas. En général, les modèles de cloud proposés actuellement se distinguent par l’ampleur des ressources mises à disposition par le fournisseur et par la sécurité des données/la protection de la vie privée souhaitée.

Etant donné que les données et les applications sont enregistrées ou fonctionnent dans le cloud (donc sur un ordinateur ou un réseau informatique n’importe où dans le monde), le client a la possibilité d’y accéder à tout moment, depuis n'importe où dans le monde et avec quasiment n'importe quel terminal. Ceci prend surtout de l’importance dans l’Internet des objets (IdO). Ce terme désigne la connexion des produits les plus divers à Internet. Le réfrigérateur qui commande automatiquement du lait, souvent cité dans ce contexte, n’est qu’un phénomène marginal quoique pratique. Ce qui est nettement plus intéressant, ce sont les machines de production qui peuvent commander des matériaux de manière automatique, ou les enregistreurs de données qui mesurent les conditions climatiques et émettent des alarmes en cas de violation des limites. Mais le cloud ne peut être utilisé de manière efficace et confortable que moyennant des normes de communication et radio adéquates. La norme Wifi de la Wi-Fi Alliance est la plus importante dans ce contexte.

Mais comme la communication et le transfert de données sans fil peuvent être surveillés plus facilement ou utilisés de manière illégale, il est recommandé d'avoir recours à une série de mesures de sécurité. Ces dernières vont de la protection par un mot de passe jusqu’à l’authentification WiFi au moyen d’une adresse MAC, en passant par le chiffrement. Mais si l’on se décide pour une solution cloud adéquate après mûre réflexion et observe de plus les standards de sécurité les plus récents pour la connexion de données, il n’y aura aucun obstacle à une utilisation efficace de ces technologies.

Dr. Volkmar Wismann.

Voulez-vous télécharger le Whitepaper comme PDF ?

Veuillez vous enregistrer ici avec votre adresse e-mail et nous vous enverrons aussitôt le lien de téléchargement.

A demander ici